Singularität – Debatte – Sicherheit

Sicherheit zwischen Regulierung und Singularitäten

Zur Künstlichen Intelligenz als Problem und Chance der Sicherheit auf der Cyber Security Conference des Aspen Institute

Das Cyber Security Forum im Mai in der Landesvertretung Baden-Württemberg befasste sich mit den Fragen der Sicherheit im Zeitalter der Künstlichen Intelligenz. Dabei war zunächst in dem von Tyson Parker (Aspen Institute Germany) zusammengestellten Programm zu beobachten, dass die KI bzw. AI weniger ins Begriffsfeld gerückt wurde, als die der Cybersecurity, Cyber, Internet und Security. „How AI is Changing the Cyber Landscape“, war lediglich ein Vortragstitel, der die Künstliche Intelligenz explizit ansprach. Worin unterscheidet sich AI von Cyber? Der elastische Gebrauch der Begriffe KI und Cyber, der zu Überschneidungen, Kollisionen und Fachwissen führt, wurde damit insbesondere auf die Sicherheit bezogen. KI, Cyber und Internet werfen neuartige Sicherheitsfragen auf.

Wie lässt sich Sicherheit durch Künstliche Intelligenz generieren? Sir Julian King war der höchstrangige Redner der Konferenz und steuerte die Keynote bei. Denn er ist seit 2016 der erste European Commissioner for the Security Union überhaupt. Jean-Claude Juncker hat den Kommissar-Posten 2016 neu geschaffen. Sir Julian King machte zuvor seine Karriere als hochrangiger Diplomat im britischen Außenministerium. Zu seinen Aufgabenfeldern gehören „Reinforcing the capacity to protect critical infrastructures and soft targets“ und „Fighting cybercrime through enhanced cybersecurity and digital intelligence“ also die Verteidigung kritischer Infrastrukturen wie von „weichen Zielen“ und die Bekämpfung von Cyberkriminalität durch verbesserte Cybersicherheit und digitale Intelligenz. Am 16. Mai 2019 wies Sir Julian King vor allem daraufhin, dass er und sein Team für die Stärkung der Sicherheit bei Wahlen gearbeitet hätten.

Nach den Wahlen zum Europäischen Parlament ist seit letztem Sonntagabend keine Debatte über Sicherheitsprobleme wohl aber eine über den YouTuber Rezo entbrannt. Man kann das auch einmal so formulieren, die Wahlen waren vor digitalen Angriffen besser geschützt als gedacht und anders als in den USA 2016 ließen sich gar Desinformationskampagnen im Internet, wenn nicht verhindern, so doch einhegen. Stattdessen straft Annegret Kramp-Karrenbauer einen höchst erfolgreichen YouTuber ab, weil sie nicht den Unterschied von Desinformation und jugendlichem Engagement wahrnehmen kann. Das Sicherheitsproblem der Desinformation verkehrt sich erstaunlicher Weise recht plötzlich in ein generationelles Debattenproblem. Es lohnt sich Sir Julian Kings Sicherheitsstatement auch für die Bundesvorsitzende der CDU noch einmal ausführlich zu zitieren:

We have undertaken efforts to combat the growing and evolving array of cyber and cyber-enabled threats, by putting in place a new EU cybersecurity strategy in order to build our resilience, strengthen our deterrence and support Member States in cyber defence; and then by working to strengthen election security and tackle disinformation online, including by working with Member States and the big internet platforms…

To paraphrase Abraham Lincoln, we believe in the ballot, not the bullet, whether physical or virtual. Let’s root our cooperation on that.[1]

AKKs Kugel zielte am YouTuber als Sicherheitsproblem vorbei auf die Schwierigkeiten einer hochformalisierten Debatte, wie sie nicht zuletzt mit dem Projekt Debatterie! von Claudia Reiche und Andrea Sick am thealit FRAUEN.KULTUR.LABOR. vom Oktober 2016 bis zum April 2017 erforscht und „bespielt“ worden ist. Die Darstellungsform der politischen Meinung eines jungen Mannes mit blauen Haaren mag AKK nicht behagen. Desinformation in Form von Chatbots auf Facebook ist sie trotzdem und gerade nicht. Selbst dann nicht, wenn bei den 13.950.358 Aufrufen von „Die Zerstörung der CDU“ einige Millionen Aufrufe aus St. Petersburg gekommen sein sollten.[2] Rezo benutzt eine Darstellungsform zwischen Punk und einst Tante Emma im Milchladen. Es geht sprachlich eigentlich eher satireartig zu: „Ja, es ist wieder Zeit für so ein Video. Heute sehn wir uns die CDU an. Auch ein bisschen die SPD und ein bisschen die AfD, aber primär die CDU“. Das Ganze wird durch eine zumindest aktiv zu nennende Körpersprache pointiert. AKK hätte vorher eher im thealit nachlesen oder nachfragen können.

Debatten werden geführt. Werden sie geführt, werden sie auch aufgeführt. Was aber heißt es, sie nicht nur auszuführen, zu handeln, sondern auch aufzuführen? In der Debatte wird in besonderer Weise eine Gleichzeitigkeit von Ausführen und Aufführen erlebbar. Ein Zwischenraum wird geschaffen, den es zu bespielen gilt.[3]

Indem AKK den Moment des Aufführens übersieht, verfehlt sie auch die Grenze zwischen Chatbot und dem YouTuber Rezo ja lol ey mit blauem Haar als, Alleinstellungsmerkmal. Während Rezo mit den Zunamen „ja lol ey“ sich durchaus als Satiriker kenntlich macht, wird ein Chatbot stets darauf programmiert sein, besonders glaubwürdige Kommentare zu hinterlassen. Die Künstliche Intelligenz als Chatbot zur Verbreitung von Desinformation wurde als Gegenstrategie schon im Wahlkampf zur Bundestagswahl 2017 durch den Einsatz zur Information über die Parteiprogramme genutzt, worüber nur wenig berichtet wurde. Fragen zum Parteiprogramm in einer bestimmten Formalisierung können von Chatbots beantwortet werden. Man könnte auch sagen: Desinformation lässt sich durchaus mit Information und Transparenz bekämpfen.

Der bekannteste Chatbot ist wohl Alexa, mit der man sich 2017 über die FDP und Christian Lindner „unterhalten“ konnte.[4] Spracherkennung und Textbausteine führen dann zu einer fast natürlichen Unterhaltung, die wenigstens weitere mediale Präsenz erzeugte. Wir wissen nicht, ob sich überhaupt eine nennenswerte Anzahl von Wähler*innen, also Menschen mit Alexa über die FDP unterhalten haben. Das wird ein Geheimnis der Programmierer von Amazon und der FDP bleiben. Zumindest wurde eine ähnliche Kampagne im EU-Wahlkampf nicht gestartet. Es scheint allerdings fast ausgeschlossen, dass AfD-Wähler*innen sich mit Alexa, Cortana oder Siri über die AfD „unterhalten“. Auch Uwe Tellkamp und sein Freund*innenkreis in der Buchhandlung Kulturhaus Loschwitz werden sich kaum über „den Osten“ und die „Alpen-Prawda“ mit Alexa, Cortana oder Siri unterhalten. Sie bevorzugen lieber ein Milieu der Sprachanweisungen, wie Ijoma Mangold in der ZEIT berichtet.[5] Der Gesprächspartner soll bloßgestellt werden, wenn er nicht der gleichen Meinung ist.

Es zeichnen sich insofern zwei Verschiebungen der Debatte nicht nur in der, vielmehr noch über die Demokratie ab. Einerseits wird die Demokratie durch konkrete Cyberkriminalität in Form von Attacken, Schadsoftware und Chatbots gefährdet, andererseits koppeln sich ganze Milieus, um nicht zu sagen, Wohlstandsmilieus wie in Loschwitz bei Dresden von einer Debatte ab, indem sie sich jenseits einer Debatte verorten und dies online verbreiten. Claudia Reiche und Andrea Sick haben nicht zuletzt eine Gamifizierung der Demokratie mit ihrer Debatterie! beobachtet.

Die einstige höfliche Frage, die nach der telefonischen Kontaktschaltung zu hören war: „Mit wem spreche ich?“, ist dem unausgesprochenen Verdacht gewichen, nur noch in einer unbestimmbaren Minderzahl der Fälle „verifizierbaren“ Gegenübern in den weiter so genannten sozialen Medien zu begegnen: „in/accessible to perception“. Demokratie wäre dabei einem Spiel ähnlich geworden, Simcraty könnte es heißen, im niedlichen Design und in den Regeln der Spielwelten, die dem Ordnungsbedürfnis mancher Kinder entgegenkommen.[6]

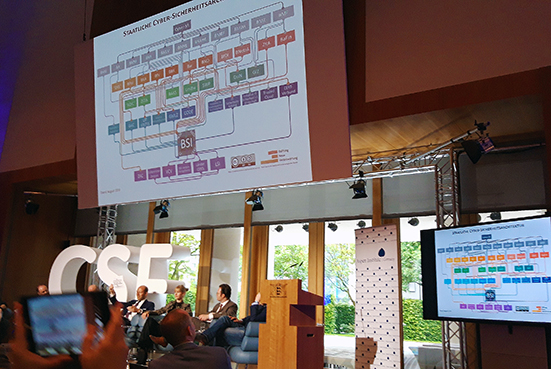

Doch wie sehen die Sicherheitskonzepte auf dem Berlin Cyber Security Forum konkret aus? Sicherheit und Ordnung stehen in einem konkreten Zusammenhang. Die Ordnung soll Sicherheit schaffen. Die recht eigensinnige Ordnung der „Staatlichen Cyber-Sicherheitsarchitektur“ der Bundesrepublik Deutschland ergibt sich aus einer Verflechtung recht unterschiedlicher und gegensätzlicher Zuständigkeiten. Die föderalen Strukturen führen zu einer Vielfalt von konkurrierenden Zuständigkeiten, wie die Stiftung Neue Verantwortung mit einer Grafik der „Sicherheitsarchitektur“ visualisierte. Eine Vielzahl von Sicherheitseinrichtungen ist dezentral organisiert und läuft im Bundesamt für Sicherheit und Information, kurz: BSI, nicht unbedingt zusammen. Auf dem Podium wurden Stimmen nach einer Vereinfachung und Zentralisierung laut, deren Vor- und Nachteile diskutiert wurden.

Sicherheit funktioniert in den Panels und Vorträgen insbesondere über juristische Regelungen. Regulierung wird immer wieder gefordert oder präsentiert. Politik und Juristen arbeiten an einer großen Regulierungsmaschine, die Sicherheit schaffen soll. Maßnahmen werden beispielsweise gegen Hate Speech in einer Eruopäischen Datenschutzgrundverordnung formuliert. Doch statt großer Freude über die Sicherheit vor Hate Speech durch Uploadfilter, warnen Aktivisten vor Zensur, während ein Begriff aus der Psychologie stark an Gebrauchsfrequenz zugenommen hat. Die Rede ist von der Resilienz. Die Resilienz hat beispielsweise bei Alexander Klimburg vom Cyber Policy and Resilience Program am Hague Centre for Strategic Studies eine gewisse Institutionalisierung erfahren. Klimburg nahm am Panel Cyber Great Game: The U.S., the EU, Russia, China and Power Politics of Internet Security teil. Damit wurde nicht zuletzt eine gewisse Bandbreite von strategischen Sicherheitskonzepten als „großes Spiel“ angesprochen.

Russland und China stellen machtpolitisch die staatliche Kontrolle über das Internet als Ultima Ratio dar. Der Staat bzw. der Staatsapparat kontrolliert das Internet und vor allem die Sprache bis in die kleinsten Verästelungen und Mehrdeutigkeiten. Die Kontrolle über das Internet soll damit die Macht des Staates bzw. einer Partei mit Alleinvertretungsanspruch wie die Kommunistische Partei Chinas sichern. Innerhalb der Partei gibt es zwar so gut wie keine Sicherheit. Doch durch Zensur und Überwachung werden Machtstrukturen nicht nur gesichert, sondern ausgebaut. Übertroffen wird eine derartige Cyber-Sicherheitsdoktrin als Machterhaltungsstrategie wahrscheinlich nur noch durch Nordkorea, wo der Staatschef Kim Yong-Un gleich am Flughafen seinen US-Sondergesandten erschießen lässt.[7] Anders gesagt: Sicherheit verkehrt sich in autokratische Willkür als Kontrolle der Macht.

Die EU positioniert sich vor allem gegen die Trump-Administration und ihre Desinformationskampagnen. Es war nicht zuletzt Brad Smith, der die Regulierung und Humanisierung der Künstlichen Intelligenz im Januar 2018 mit seinem Vortrag in Berlin und Davos platzierte und damit als Jurist an die EU appellierte.[8] Doch selbst dann, wenn Trump weiterhin das Internet und andere Medien für ein erwiesener Maßen überholtes Flüchtlingsthema politisch nutzt und einen Twitter-Terror ausübt, funktionieren in den Vereinigten Staaten von Amerika noch eine Menge von bundestaatlichen Regulierungsmechanismen. Sir Julian King setzt weiterhin auf ein Vertrauen in die demokratischen Institutionen und damit auf eine Regulierung des Internets aus demokratischen Prozessen.

I don’t want to sound naïve – there will be issues where the EU and the US pull in somewhat different directions: I’m sure you can all think of some. But ultimately we share a deep belief in what used to be called Western values, built on a belief in the power of democracy and democratic institutions.[9]

Es ist auf die Gebrauchsfrequenz des Begriffes Resilienz zurückzukommen, den der Sicherheitskommissar der Europäischen Union bezüglich der Cyber Verteidigung benutzt hatte und der sich im Namen des Programms von Alexander Klimburg institutionalisiert hat. Der Fachbegriff für die psychologische Widerstandsfähigkeit einer Person oder eines Menschen wird einerseits in zunehmendem Maße für Cybersecurity bzw. Künstliche Intelligenz verwendet. Andererseits findet er weiterhin im Bereich der psychologischen Ratgeberliteratur und Ratgebersendungen zunehmende Verwendung. Die Psychotherapeutin Dr. Doris Wolf schreibt im Psychologie Lexikon: „Resilienz – Schicksalsschläge und Krisen unbeschadet überstehen“. Ella Gabriele Amann, Tanjy Volke-Groh, Stephanie Borgert und Beate Strobl geben Ratschläge für „Resilienz im Berufsalltag“ in der Haufe-Akademie. Und Planet Wissen des SWR sendete am 11. September 2018 den fast einstündigen Beitrag Resilienz – Was die Seele stark macht.

Wir wissen nicht, was die semantische Überschneidung von Psychologie und Cybersecurity im Begriff Resilienz zu bedeuten hat. Doch offenbar eignet er sich zu einer Transformation von der Psychologie in die Technologie und Ökonomie. Denn der Haufe Verlage vertreibt vor allem Buchhaltungssoftware und wirbt mit einem „breiten Portfolio aus integrierten Unternehmens- und Arbeitsplatzlösungen“.[10] Resilienz, könnte man formulieren, beschreibt eine Art Sicherheitstraining in der Psychologie. Wenn alles zusammenbricht, dann kann man lernen, wieder auf die Füße zu kommen. Insofern wäre wie im Ratgeber von Planet Wissen eine psychologische Strategie von der man/frau wissen und sie anwenden kann. Ob und wie das funktioniert, kann dahin gestellt bleiben. In der Ratgeberliteratur kursiert dafür ein breites Spektrum an imaginären Umschreibungen wie „Niemand ist in Drachenblut gebadet“ (Planet Wissen) oder „Immunsystem der Seele“ (Doris Wolf). Es geht letztlich um den Verlust von Sicherheit und wie frau/man sie zurückgewinnen könnte.

Bieten Singularitäten im Internet, im Cyberspace bzw. in der Künstlichen Intelligenz Sicherheit? Auf dem Prinzip der Singularität basiert zumindest Blockchain. Alan Cohn und Vasily Suvorov stellten im Panel „Finance, Fraud, Cryptocurrencies and Next Frontiers in International Cooperation to Confront Cyber Crime“ Bitcoin und Blockchain vor. Blockchain ist KI, durch die Bitcoin möglich wird. Interessanterweise gebraucht Melanie Swan in ihrem bahnbrechenden Buch Blockchain – Blueprint for a New Economy 2015 den Begriff singularity nicht bzw. nur einmal. Sonst kommt er nur vor als Name für die Universität, an der sie ihr „Institute for Blockchain Studies“ angedockt hat, nämlich der Singularity University. Die Singularity University ist in Santa Clara Kalifornien in der Nähe von San Franzisko bzw. dem Silicon Valley angesiedelt. Vielleicht ist das Prinzip der Blockchain Technologie so selbstverständlich als eines der Singularitäten unter gleichzeitiger Verknüpfung in Listen konstruiert, dass man es nicht mehr benennen muss. Im Abschnitt „Blockchain AI: Consensus as the Mechanism to Foster „Friendly“ AI“ schreibt Melanie Swan:

There is the notion of a technological singularity, a moment when machine intelligence might supersede human intelligence. (Es gibt die Vorstellung der technologischen Singularität, einen Moment, in dem die maschinelle Intelligenz die menschliche Intelligenz verdrängen könnte.)[11]

Der Schrecken einer Verdrängung der „menschlichen Intelligenz“ durch die „maschinelle Intelligenz“ wird von Swan mit dem Konsens über eine „freundliche“ KI neutralisiert. Denn die „Blockchain AI“ sei besonders „freundlich“. Was macht Blockchain? Man könnte es mit Alan Cohen und Melanie Swan so formulieren: Blockchain schafft Singularitäten, durch die sich Handlungsverläufe oder Geschäfte exakt zurückverfolgen lassen. Sie funktioniert wie eine DNS oder eine ID. Oder wie es mein Schwager seinen Kolleg*innen deutlich machte: Der Code von „Vielen Dank für Ihre Aufmerksamkeit“ unterscheidet sich komplett von „Vielen Dank für Ihre Aufmerksamkeit!“ also mit einem ! (Ausrufezeichen). Die Codes für die fast gleiche Formulierung sind indessen aktuell mit bis zu über 250 Stellen so lang, dass es sich dann doch lohnt, „Vielen Dank für Ihre Aufmerksamkeit“ mit oder ohne Ausrufezeichen zu schreiben. Es ließe sich allerdings sehr genau zurückverfolgen, dass die eine Formulierung aus der anderen hervorgegangen ist und dass mein Schwager sie vorgenommen hat, wenn sein Code bekannt ist. Auf diese Weise wird Sicherheit generiert, weil sich jede operationelle Handlung z.B. ein Verkauf von Bitcoins bzw. Cryptocurrency nachverfolgen lässt. Demnach wären Cryptocurrencies sicherer und transparenter als bisherige Geldgeschäfte.

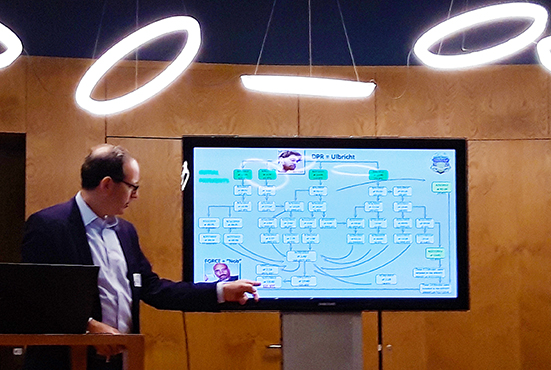

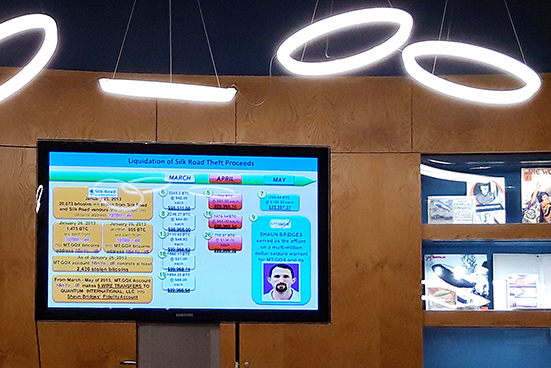

Melanie Swan stellt als Beispiel für die Funktionen von Blockchain vor, dass sie gegen „repressive political regimes“ eingesetzt werden kann, um in einer dezentralen Cloud Funktionen, die zuvor in der Verwaltung verwendet wurden, durch juristisch gebundene Organisationen zu ersetzen.[12] Als konkretes Beispiel hat dann die Einführung von Blockchain für Grundbucheinträge in Honduras Furor gemacht. So wurden zum ersten Mal die Grundeigentumsrechte von ärmeren Menschen in Honduras gegen Gewaltausübung geschützt.[13] Alan Cohen erklärte im Zeppelin-Raum mit einer Grafik, wie sich ein Diebstahl von 20.073 Bitcoins am 25. Januar 2013 aus der Silk-Road-Bitcoin-Wallet durch Blockchain genau rückverfolgen ließ und im November 2017 der ehemalige Secret Service Agent Shaun Bridges 1.600 Bitcoins zurückzahlen musste. Im Rahmen von Geldwäsche-Ermittlungen zum Online-Drogenmarkt hatte Bridges einfach ein paar Bitcoins für sich behalten und war im Moment als er sie, sagen wir, in harte Währung umtauschte, aufgeflogen.

Die Dezentralität der Blockchain gilt als ein weiterer Sicherheitsfaktor. Die Daten der Blockchain werden auf mehreren Rechnern gleichzeitig in einem Netzwerk bzw. einer Cloud gespeichert. Beispielsweise können Banken für bestimmte Geldgeschäfte in einer Blockchain ein Netzwerk bilden. Im Unterschied zu einem zentralen Rechner ist die dezentrale Cloud wesentlich schwieriger von außen anzugreifen. Die enorm lagen Codes können varieren. IBM wirbt zusätzlich damit, dass „(m)it der Blockchain … Ihr Geschäftsprozessnetzwerk Transaktionen mithilfe eines verteilten, genehmigungsbasierten, nicht veränderbaren Registers (erstellt)“ wird.[14] Blockchain hat mittlerweile nicht nur Bücher, sondern ein eigenes Vortragswesen mit Visualisierungen in Form von Grafiken und Animationen generiert. Kompakt wurde sie im Mai 2018 von der Tagesschau mit #kurzerklärt visuell und sprachlich knackig vorgestellt. Am Schluss könnte Blockchain als „Regierungstechnologie“, wie sie Jason Potts nennt[15], gar Notare, Grundbuchrechtspfleger und ganze Verwaltungen freisetzen.

Jason Potts weist als Ökonom im Gespräch mit Vizenz Hediger auf den Aspekt Vertrauen als „ökonomisches Gut“ hin. Vertrauen lässt sich gewiss als Basis von Sicherheit formulieren. Wenn ich Vertrauen in die Blockchain Technologie – und das heißt eine Künstliche Intelligenz – habe, fühle ich mich sicher oder auf der sicheren Seite. Insofern wird das Vertrauen zu einer Schnittstelle von menschlicher und künstlicher Intelligenz. Obwohl die kryptographischen Prozesse der Blockchain nicht mehr für einen Menschen zu vollziehen sind, weil die Maschine schneller rechnet, sie allererst ermöglicht und Codes generiert, wird sie gerade deshalb vertrauenswürdig. Nach Potts „erzeugt“ Blockchain selbst Vertrauen durch Algorithmen und somit eine imaginäre Sicherheit:

Die Weise, wie Maschinen Vertrauen erzeugen, wie Blockchain Vertrauen erzeugt, erfordert nichts dergleichen. Genau darin liegt die Bedeutsamkeit von Blockchain als Regierungstechnologie, als institutionelle Technologie: Es handelt sich um die erste

Technologie, die Vertrauen erzeugt. Wir vertrauen dem Algorithmus, in diesem Fall dem «proof of work»-Algorithmus oder dem «proof of stake»-Algorithmus, wie er bei Ethereum zu finden ist. [16]

Die kryptographische Blockchain Technologie verspricht Vertrauen, Risikominimierung und damit Sicherheit in einem hyperschnellen Markt, der bereits als New Economy bezeichnet wird und sich verbreitet. Innerhalb der Technologie bzw. der AI oder auch des Systems generiert Blockchain eine bisher unbekannte Sicherheit aus Verkettung, Dezentralisierung und Singularisierung. Nicht zuletzt der Mythos der Kryptologie, die in der Vereinigten Staaten institutionell mit der NSA (National Security Agency) und ihrem „Cryptologic Heritage“ verknüpft sind, unterstützt ein neuartiges Sicherheitsversprechen. Kryptographie und Kryptologie funktionieren nicht zuletzt seit Alain Turings Entschlüsselung der deutschen Verschlüsselungsmaschine „Enigma“ als sicherheitsrelevant. Wie Alan Cohen mit seiner Präsentation deutlich machte, lassen sich Diebe fast mühelos fangen. – Was in gewisser Weise ein enormer Fortschritt der Sicherheit wäre.

Torsten Flüh

PS: #Vertrauen. Ungefähr 18 Stunden nachdem ich diesen Artikel auf meinem Facebook-Konto verlinkt habe, erhalte ich auf der Startseite bzw. auf meinem Smartphone eine Werbung von … Na? Von wem? Von der Singularity University! Trust in algorithms or not!

[1] Commissioner King’s remarks at the Aspen Institute dinner in Berlin: Security Cooperation: the power of likeminded nations working together. SPEECH16 May 2019.

[2] Rezo ja lol ey: Die Zerstörung der CDU. (YouTube Am 18.05.2019 veröffentlicht)

[3] Claudia Reiche, Andrea Sick: Zur Einleitung. Dies. (Hg.): Debatterie! Antagonismen aufführen. Bremen: Thealit. 2018, S. 6. Vgl. zum Projekt auch: Torsten Flüh: Der Text der Welt und die Zeit. Für Eugenia Gortchakova und zur DEBATTERIE des thealit. In: NIGHT OUT @ BERLIN Februar 7, 2017 18:45.

[4] Vgl. Martin Fuchs: Bundestagswahl: Chatbots und Tinder sind die neuen Wahlhelfer. In den sozialen Netzwerken ist der deutsche Wahlkampf so innovativ wie nie. In: NZZ vom 19.9.2017, 08:00 Uhr.

[5] Ijoma Mangold: Eine radikale Idylle? In: Die Zeit N° 23 (Print), 29. Mai 2019, S. 37-38.

[6] Claudia Reiche, Andrea Sick: Zur … [wie Anm. 3] S. 11.

[7] Medienbericht: Nordkorea soll Sondergesandten für USA hingerichtet haben. In: Süddeutsche Zeitung 31. Mai 2019, 11:38 Uhr.

[8] Vgl. dazu Torsten Flüh: Kant und die Ethikrichtlinien aus dem Internetkonzern. Brad Smith stellt The Future Computed im Microsoft Atrium in Berlin und beim Weltwirtschaftsgipfel in Davos vor. In: NIGHT OUT @ BERLIN Januar 29, 2018 19:01.

[9] Commissioner King’s … [wie Anm.]

[10] Siehe Startseite Haufe Verlag.

[11] Melanie Swan: Blockchain. Blueprint for a New Economy. Sebastopol: O’Reilly, 2015, S. 93.

[12] Ebenda S. VIII.

[13] Vgl. Rina Chandran: Modernizing land records in Honduras can help stem violence, says analyst. In: Reuters AUGUST 11, 2017 / 1:39 PM.

[14] IBM: Blockchain.

[15] Jason Potts (im Gespräch mit Vizenz Hediger): Die vierte Regierungstechnologie. Über Blockchain. In: Gesellschaft für Medienwissenschaft (Hg.): Zeitschrift für Medienwissenschaft 1/2018: Medienökonomie. Bielefeld: transcript, 2018. S. 73-86.

[16] Ebenda S. 79.

Ein Kommentar